A.

DASAR

TEORI

1.

Pengertian

Nerwork Scanner

Network scanner adalah

metode bagaimana caranya mendapatkan informasi sebanyak -banyaknya dari

IP/Network korban.

2.

Metodologi

3.

Cara

Kerja

Untuk mendapatkan akses

ke host, cracker harus mengetahui titik-titik kelemahan yang ada. Biasanya

scanning dijalankan secara otomatis mengingat scanning pada multiple-host

sangat menyita waktu. Hackers biasanya mengumpulkan informasi dari hasil

scanning ini. Dengan mengumpulkan informasi yang dibutuhkan maka hackers dapat

menyiapkan serangan yang akan dilancarkannya. Scanner biasanya bekerja

dengan men-scan port TCP /IP dan service – servicenya dan mencatat respon dari

komputer target.

4.

Tipe

network scanning

a.

Port Scanning

Sejumlah pesan

dikirimkan oleh attacker untuk mengetahui service –

service yang dimiliki oleh computer network. Port scanning dilakukan

untuk mengetahui port-port mana saja yang terbuka serta service apa saja yang

dijalankan pada host jaringan. Untuk mendapatkan akses ke host, penyerang

harus mengetahui titik-titik kelemahan yang ada

b.

Vulnerability Scanning

Vulnerability scanning

adalah teknik scanning untuk mengidentifikasi kelemahan yang dimiliki jaringan.

c.

Network Scanning

Network scanning adalah

prosedur untuk mengidentifikasi hosts yang aktif pada sebuah jaringan.

5.

Pemindaian

dengan menggunakan aplikasi Nmap

Nmap (“Network Mapper”)

adalah sebuah tool open source untuk eksplorasi dan audit keamanan jaringan.

Nmap menggunakan paket IP raw untuk mendeteksi host yang terhubung dengan

jaringan dilengkapi dengan layanan (nama aplikasi dan versi) yang diberikan,

sistem operasi (dan versi), apa jenis firewall/filter paket yang digunakan, dan

sejumlah karakteristik lainnya.

Output Nmap adalah

sebuah daftar target host yang diperiksa dan informasi tambahan sesuai dengan

opsi yang digunakan. Berikut adalah beberapa informasi tambahan yang menarik

untuk ditelaah :

a. Nomor

port

b. Nama

layanan

c. Status

port : terbuka (open), difilter (filtered), tertutup (closed), atau tidak

difilter (unfiltered).

d. Nama

reverse DNS

e. Prakiraan

sistem operasi

f. Jenis

device, dan

g. Alamat

MAC.

6.

Tipe-tipe

pemindaian dengan menggunakan Nmap

a. connect

scan (-sT)

Jenis scan ini konek ke

port sasaran dan menyelesaikan three-way handshake (SYN, SYN/ACK, dan ACK).

Scan jenis ini mudah terdeteksi oleh sistem sasaran.

b. sS

(TCP SYN scan)

Paling populer dan

merupakan scan default nmap. SYN scan juga sukar terdeteksi, karena tidak

menggunakan 3 way handshake secara lengkap, yang disebut sebagai teknik half

open scanning. SYN scan juga efektif karena dapat membedakan 3 stat port, yaitu

open, filterd ataupun close. Teknik ini dikenal sebagai half-opening scanning

karena suatu koneksi penuh TCP tidak sampai terbentuk. Sebaliknya, suatu paket

SYN dikirimkan ke port sasaran. Bila SYN/ACK diterima dari port sasaran, kita

dapat mengambil kesimpulan bahwa port itu berada dalam status LISTENING. Suatu

RST/ACT akan dikirim oleh mesin yang melakukan scanning sehingga koneksi penuh

tidak akan terbentuk. Teknik ini bersifat siluman dibandingkan TCP connect

penuh, dan tidak aka tercatat pada log sistem sasaran.

c. TCP

FIN scan (-sF)

Teknik ini mengirim

suatu paket FIN ke port sasaran. Berdasarkan RFC 793, sistem sasaran akan

mengirim balik suatu RST untuk setiap port yang tertutup. Teknik ini hanya

dapat dipakai pada stack TCP/IP berbasis UNIX.

d. TCP

Xmas Tree scan (-sX)

Teknik ini mengirimkan

suatu paket FIN, URG, dan PUSH ke port sasaran. Berdasarkan RFC 793, sistem

sasaran akan mengembalikan suatu RST untuk semua port yang tertutup.

e. TCP

Null scan (-sN)

Teknik ini membuat off

semua flag. Berdasarkan RFC 793, sistem sasaran akan mengirim balik suatu RST

untuk semua port yang tertutup.

f. TCP

ACK scan (-sA)

Teknik ini digunakan

untuk memetakan set aturan firewall. Dapat membantu menentukan apakah firewall

itu merupakan suatu simple packet filter yang membolehkan hanya koneksi-koneksi

tertentu (koneksi dengan bit set ACK) atau suatu firewall yang menjalankan

advance packet filtering.

g. TCP

Windows scan

Teknik ini dapat

mendeteksi port-port terbuka maupun terfilter/tidak terfilter pada sistem

sistem tertentu (sebagai contoh, AIX dan FreeBSD) sehubungan dengan anomali

dari ukuran windows TCP yang dilaporkan.

h. TCP

RPC scan

Teknik ini spesifik

hanya pada system UNIX dan digunakan untuk mendeteksi dan mengidentifikasi port

RPC (Remote Procedure Call) dan program serta normor versi yang berhubungan

dengannya.

B.

PERCOBAAN

1.

Desain

Topologi

2.

Full

scan

Scanning ini akan

membentuk koneksi penuh three way handshake (SYN, SYN/ACK, dan ACK) diantara

mesin yang melakukan scanning dengan host sasaran. Jika host mengirimkan

SYN/ACK maka dapat diketahui bahwa port terbuka. Pada hasil percobaan yang

sudah dilakukan diatas, dilakukan full scan untuk melihat apakah port pada ip

address tertentu dalam keadaaan terbuka. Perintah yang digunakan untuk

melakukan full scan ini adalah nmap –sT –p [Nomor Port] [IP Addres]. Dengan

menggunakan wireshark, dapat dilihat dari graph analysis koneksi yang terbentuk

dari host yang melakukan scanning dengan host sasaran.

3.

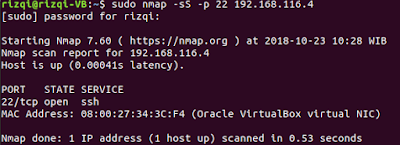

Half

scan

Scanning ini susah

untuk terdeteksi karena tidak menggunakan three way handshake secara utuh.

Teknik scanning ini koneksi penuh TCP tidak terbentuk. Jika host sasaran

merespon dengan SYN/ACK maka port dalam status listening atau terbuka dan host

yang melakukan scanning akan mengirimkan RST. Bisa dilihat pada graph analysis

menggunakan wireshark ketika host yang melakukan scanning mengirimkan SYN ke

host sasaran untuk mengetahui apakah port tertentu dalam keadaan terbuka, host

sasaran mengirim balasan SYN/ACK untuk memberitahu bahwa host tersebut terbuka

dan kemudian di balas dengan RST. Perintah yang digunakan untuk melakukan half

scan adalah nmap –Ss –p [Nomor Port] [IP Address].

4.

Fin

scan

Teknik scanning dengan

fin scan adalah dengan mengirim suatu paket FIN ke port sasaran. Sistem sasaran

akan mengirim balik paket RST untuk setiap port yang tertutup. Apabila system

sasaran tidak mengirim balik paket apapun, dapat disimpulkan bahwa port dalam

keadaan terbuka. Untuk melakukan fin scan ini dengan menggunakan perintah nmap

–sF. Dapat dilihat dari hasil praktikum diatas, system ingin melakukan fin scan

ke sebuah ip address untuk mengetahui apakah port tertentu dalam keadaan

terbuka. Perintahnya adalah nmap –sF –p [Nomor Port] [IP Address]. Dari graph

analysis menggunakan wireshark, dapat dilihat bahwa host sasaran tidak

mengirimkan paket apapun sehingga dapat disimpulkan bahwa port yang ditanyakan

dalam keadaan terbuka.

5.

Xmas

scan

Teknik xmas scan adalah

teknik scanning dengan mengirimkan paket FIN, URG, PUSH ke port sasaran. Sistem

sasaran akan mengirim balik paket RST untuk setiap port yang tertutup. Apabila

system sasaran tidak mengirim balik paket apapun, dapat disimpulkan bahwa port

dalam keadaan terbuka. Untuk melakukan xmas scan ini dengan menggunakan

perintah nmap –sX. Dari hasil praktikum diatas, system ingin melakukan scanning

dengan teknik xmas scan ke beberapa ip address untuk mengetahui apakah sebuah

port dalam keadaan terbuka.Digunakan perintah nmap –sX –p [Nomor Port] [IP

Address]. Dari graph analysis menggunakan wireshark, dapat dilihat bahwa host

sasaran tidak mengirimkan paket apapun sehingga dapat disimpulkan bahwa port

dalam keadaan terbuka.

6.

Null

scan

Null scan adalah teknik

scanning dengan menyembunyikan semua flag. Sistem sasaran akan mengirim balik

paket RST untuk setiap port yang tertutup. Apabila system sasaran tidak

mengirim balik paket apapun, dapat disimpulkan bahwa port dalam keadaan

terbuka. Untuk melakukan null scan ini dengan menggunakan perintah nmap –sN.

Dapat dilihat dari hasil praktikum diatas, system ingin melakukan scanning

dengan teknik null scan ke ip address tertentu untuk mengetahui apakah port

yang ditanyakan dalam keadaan terbuka.Digunakan perintah nmap –sN –p [Nomor

Port] [IP Address]. Bisa dilihat dari graph analysis menggunakan wireshark,

dapat dilihat bahwa paket yang dikirimkan tidak diketahui flagnya (None). Dapat

dilihat juga bahwa host sasaran tidak mengirimkan paket apapun sehingga dapat

disimpulkan bahwa port yang ditanyakan dalam keadaan terbuka.

Tidak ada komentar:

Write komentar