A.

DASAR

TEORI

1.

Pengertian

Hardening Host

Host Hardening adalah

Prosedur yang meminimalkan ancaman yang datang dengan mengatur konfigurasi dan

menonaktifkan aplikasi dan layanan yang tidak diperlukan. Contoh dari Host

Hardening yaitu Instalasi firewall, instalasi antivirus, menghapus cookie, membuat

password , menghapus program yang tidak diperlukan. Tujuan dari Host Hardening

adalah untuk menghilangkan resiko ancaman yang bisa terjadi pada komputer.

2.

Dasar-dasar

dalam Penguatan Host Hardening

a.

Enkripsi/Deskripsi

Salah satu

mekanisme untuk meningkatkan keamanan adalah

dengan menggunakan teknologi enkripsi. Data-data yang anda kirimkan

diubah sedemikian rupa sehingga tidak mudah disadap.

Banyak servis di Internet yang masih

menggunakan “plain text” untuk authentication, seperti penggunaan pasangan

userid dan password. Informasi ini dapat dilihat dengan mudah oleh program

penyadap atau pengendus (sniffer). Contoh servis yang menggunakan plain text

antara lain :

-

Akses jarak jauh dengan menggunakan

telnet dan rlogin

-

Transfer file dengan menggunakan FTP

-

Akses email melalui POP3 dan IMAP4

-

Pengiriman email melalui SMTP

-

Akses web melalui HTTP

b.

Firewall

Komputer dan jaringan

kerja yang terhubung dengan internet perlu untuk dilindungi dari serangan.

Firewall adalah cara yang lumayan efeltif untuk melakukannya. Secara umum

firewall akan memisahkan public network dan private network.

Firewall bekerja dengan

mengamati paket IP (Internet Protocol) yang melewatinya. Berdasarkan

konfigurasi dari firewall maka akses

dapat diatur berdasarkan IP address, port, dan arah informasi. Detail

dari konfigurasi bergantung kepada masing masing firewall.

c.

Logs

Seorang system

administrator wajib untuk melihat log dari system dari waktu ke waktu. Dengan

melihat log maka system administrator dapat melihat aktifitas yang terjadi dan

kemungkinan besar dapat melakukan antisipasi apabila terlihat beberapa

aktifitas yang mencurigakan terjadi.

d.

IDS

(Intrusion Detection System)

Satu cara

umum melakukan otomatisasi pada pengawasan penyusupan adalah

dengan menggunakan IDS. IDS akan mendeteksi jenis serangan dari “signature”

atau “pattern” pada aktifitas jaringan. Bahkan dapat melakukan blokade terhadap

traffic yang mencurigakan.

IDS dapat berupa IDS

berbasiskan jaringan komputer atau berbasiskan host. Pada IDS berbasiskan

jaringan komputer, IDS akan menerima kopi paket yang ditujukan pada sebuah host

untuk kemudian memeriksa paket-paket tersebut. Apabila ternyata ditemukan paket

yang berbahaya, maka IDS akan memberikan peringatan pada pengelola sistem.

Karena paket yang diperiksa hanyalah salinan dari paket yang asli, maka

sekalipun ditemukan paket yang berbahaya, paket tersebut akan tetap mencapai

host yang ditujunya.

e.

Intrusion

Prevention System (IPS)

Intrusion Prevention

System (IPS) adalah sistem yang banyak digunakan untuk mendeteksi dan

melindungi sebuah sistem keamanan dari serangan oleh pihak luar maupun dalam.

Sebuah IPS bersifat

lebih aktif daripada IDS. Bekerja sama dengan firewall, sebuah IPS dapat

memberikan keputusan apakah sebuah paket dapat diterima atau tidak oleh sistem.

Apabila IPS menemukan bahwa paket yang dikirimkan adalah paket yang berbahaya,

maka IPS akan memberitahu firewall sistem untuk menolak paket data tersebut.

f.

Honeypot

“HoneyPot” adalah

server “umpan” yang merupakan pengalih perhatian. Tujuan dari honeypot adalah

mereka tidak menjalankan layanan sebagaimana umumnya server tetapi berpura-pura

menjalankannya sehingga membiarkan para penyusup untuk berpikir bahwa mereka

benar-benar adalah “server” yang sesungguhnya.

Honeypot juga

bermanfaat untuk melihat tehnik yang digunakan oleh para penyusup untuk dapat

masuk kedalam system juga sebagai alat untuk mengumpulkan bukti sehingga para

penyusup dapat diproses secara hukum.

g.

Configuration

Seperti yang telah

dibahas sebelumnya, konfigurasi yang hati-hati akan membantu anda untuk

bertahan terhadap kemungkinan serangan yang terjadi. Kebanyakan dari kasus

penggantian halaman muka situs (web defacement) terjadi dikarenakan kesalahan

konfigurasi sehingga menyebabkan pihak ketiga dapat mengambil keuntungan dari

kesalahan ini.

h.

Anti

Virus

Anti virus merupakan

software yang dibuat untuk mengatasi virus yang menyerang keamanan sistem

jaringan komputer.

B.

PERCOBAAN

2.

Percobaan

Hardening SSH

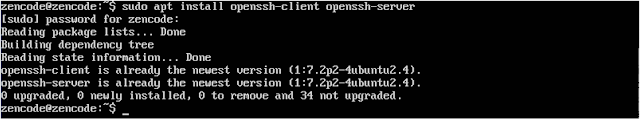

1) Pada

virtual pertama yang bertindak sebagai server, buat sebuah user baru non-root dengan

menggunakan perintah #adduser kamjar.

2) Tambahkan non-root user yang telah kita buat ke sudo group

sehingga user non-root tersebut dapat menggunakan perintah terlarang yang hanya

dilakukan root tanpa perlu memasuki root. #adduser kamjar sudo.

4) Pada virtual kedua yang bertindak sebegai client, buat user baru

dengan nama dan password sesuai dengan user yang telah kita buat pada virtual

yang pertama. Tambahkan non-root user yang telah kita buat ke sudo group serta

install juga paket sshnya.

5) Tambahkan

ssh key ke dalam non-root user dengan menggunakan perintah #ssh-keygen.

6) Gunakan

perintah #ssh-copy-id untuk mengcopy

public key ke server dengan perintah #ssh-copy-id

namauser@ipserver, setelah itu masukkan password server

yang telah dibuat.

7) Untuk

memastikan ssh public key berhasil dibuat, lakukan login user dengan perintah ssh

namauser@ipserver

3.

Fail2Ban

pada Server

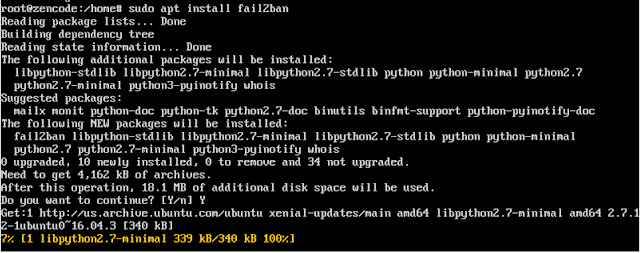

1) Buka

virtual yang pertama yang bertindak sebagai server, install paket fail2ban

terlebih dahulu. sudo apt install fail2ban.

2) Pada

langkah selanjutnya kita akan mengonfigurasi fail2ban, silahkan menuju

direktori etc/fail2ban/ serta gunakan perintah cp jail.conf

jail.local untuk mengcopy file jail.conf dengan file baru

bernamakan jail.local.

Note :

-

nabled

= true (mengatur agar settingan dapat digunakan)

-

port = ssh (kita menggunakan port ssh

yang akan kita setting)

-

filter = sshd (kita menggunakan sshd

config untuk memfilter ssh)

-

logpath = var/log/auth.log (mencatat

semua log fail2ban dan menyimpannya di auth.log)

-

maxretry = 3 (maksimal percobaan

password yang dapat dimasukkan salah dan setelah itu fail2ban akan memutus

koneksi)

-

bantime = 600 (banned akan dilakukan

selama 10 menit)

5) Pada

virtual client, buat dua buah file.txt pada direktori home/user.

File pertama buat dengan nama user.txt yang berisikan

user-user yang akan diserang dan pada file password.txt

isikan kemungkinan password yang digunakan user.

7) Jalankan

perintah medusa untuk mencoba membobol akun lebih dari max retry, jika koneksi

diputus oleh server maka konfigurasi telah berhasil. #medusa –h [ip

address server] –U [file yang berisi nama user] –P [file yang berisi

kemungkinan password] –M ssh –v 6.

Tidak ada komentar:

Write komentar