Advertisement

Senin, 29 Oktober 2018

Firewall

A.

Definisi

Firewall

Firewall

adalah sistem

keamanan jaringan komputer yang digunakan untuk melindungi komputer

dari beberapa jenis serangan dari komputer luar. Firewall merupakan sebuah

sistem atau perangkat yang memberi otorisasi pada lalu lintas jaringan komputer

yang dianggapnya aman untuk melaluinya dan melakukan pencegahan terhadapa

jaringan yang dianggap tidak aman. Firewall dapat berupa perangkat lunak

(program komputer atau aplikasi) atau perangkat keras (peralatan khusus untuk

menjalankan program fire-wall) perangkat yang menyaring lalu lintas

jaringan antara jaringan.

B.

Fungsi

Firewall

Fungsi

firewall sebagai pengontrol, mengawasi arus paket data yang mengalir di

jaringan. Fungsi Firewal mengatur, memfilter dan mengontrol lalu lintas data

yang diizinkan untuk mengakses jaringan privat yang dilindungi, beberapa

kriteria yang dilakukan fire-wall apakah memperbolehkan paket data lewati atau

tidak, antara lain :

1.

Alamat IP dari komputer sumber

2.

Port TCP/UDP sumber dari sumber.

3.

Alamat IP dari komputer tujuan.

4.

Port TCP/UDP tujuan data pada komputer

tujuan

5.

Informasi dari header yang disimpan

dalam paket data.

Secara sfesifik Fungsi

Firewall adalah melakukan autentifikasi terhadap akses kejaringan.

Applikasi proxy Fire-wall mampu memeriksa lebih dari sekedar header dari paket

data, kemampuan ini menuntutnya untuk mampu mendeteksi protokol aplikasi

tertentu yang spesifikasi.

C.

Manfaat

Firewall

1. Manfaat

firewall adalah untuk menjaga informasi rahasia dan berharga yang

menyelinap keluar tanpa sepengetahuan. Sebagai contoh, FTP (File Transfer

Protocol) lalu lintas dari jaringan komputer organisasi dikendalikan oleh

fire-wall. Hal ini dilakukan untuk mencegah pengguna di jaringan mengirim file

rahasia yang disengaja atau tidak sengaja kepada pihak lain.

2. Manfaat

Firewall sebagai filter juga digunakan untuk mencegah lalu lintas

tertentu mengalir ke subnet jaringan. Hal ini mencegah pengguna

berbagi file, dan bermain-main di jaringan.Aplikasi jenis ini berguna terutama

dalam sektor korporasi.

3. Manfaat

firewall lainnya adalah untuk memodifikasi paket data yang

datang di fire-wall. Proses ini disebut Network Address Translation

(NAT). Ada jenis NAT disebut NAT dasar, di mana alamat IP (Internet

Protocol) pribadi dari jaringan komputer yang tersembunyi di balik satu alamat

IP tertentu. Proses ini disebut sebagai IP samaran. Hal ini membantu

pengguna dalam sebuah jaringan yang meliputi sistem tanpa nomor IP publik yang

beralamat, untuk mengakses Internet.

4. Akurasi

data seperti informasi keuangan, spesifikasi produk, harga produk dll, sangat

penting bagi setiap perkembangan bisnis. Jika informasi tersebut diubah

oleh sumber eksternal, maka akan memberikan dampak merugikan. Manfaat

Firewall disini adalah mencegah modifikasi data yang tidak sah di

website .

D.

Cara

Kerja

Bagaimana

cara kerja firewall?. Komputer memiliki ribuan port yang dapat diakses untuk

berbagai keperluan. Cara Kerja Firewall dari komputer adalah menutup

port kecuali untuk beberapa port tertentu yang perlu tetap terbuka.

Firewall di komputer bertindak sebagai garis pertahanan terdepan dalam mencegah

semua jenis hacking ke dalam jaringan, karena, setiap hacker yang mencoba untuk

menembus ke dalam jaringan komputer akan mencari port yang terbuka yang dapat diaksesnya.

Firewall

dapat berupa perangkat keras atau perangkat lunak namun cara

kerja firewall optimal bila kedua jenis perangkat digabungkan. Selain

membatasi akses ke jaringan komputer, firewall juga memungkinkan akses remote

ke jaringan privat melalui secure authentication certificates and logins

(sertifikat keamanan otentikasi dan login). Hardware firewall dapat

dibeli sebagai produk yang berdiri sendiri, tetapi biasanya

pada router broadband ditemukan , dan seharusnya dilakukan setting pada

perangkat ini untuk akses ke jaringan komputer. Kebanyakan hardware firewall

adalah memiliki minimal empat port jaringan untuk menghubungkan komputer

lain,

Teknologi

firewall saat ini sudah sangat canggih. Sebelumnya, cara kerja

firewall adalah dengan menyaring lalu lintas jaringan yang menggunakan

alamat IP, nomor port, dan protokol, tapi saat ini fire-wall dapat menyaring

data dengan mengidentifikasi pesan konten itu sendiri. Dengan bantuan

fire-wall, informasi sensitif atau tidak layak dapat dicegah melalui interface.

Pastikan sistem keamanan jaringan di lapisi firewall.

Network Scanning

A.

DASAR

TEORI

1.

Pengertian

Nerwork Scanner

Network scanner adalah

metode bagaimana caranya mendapatkan informasi sebanyak -banyaknya dari

IP/Network korban.

2.

Metodologi

3.

Cara

Kerja

Untuk mendapatkan akses

ke host, cracker harus mengetahui titik-titik kelemahan yang ada. Biasanya

scanning dijalankan secara otomatis mengingat scanning pada multiple-host

sangat menyita waktu. Hackers biasanya mengumpulkan informasi dari hasil

scanning ini. Dengan mengumpulkan informasi yang dibutuhkan maka hackers dapat

menyiapkan serangan yang akan dilancarkannya. Scanner biasanya bekerja

dengan men-scan port TCP /IP dan service – servicenya dan mencatat respon dari

komputer target.

4.

Tipe

network scanning

a.

Port Scanning

Sejumlah pesan

dikirimkan oleh attacker untuk mengetahui service –

service yang dimiliki oleh computer network. Port scanning dilakukan

untuk mengetahui port-port mana saja yang terbuka serta service apa saja yang

dijalankan pada host jaringan. Untuk mendapatkan akses ke host, penyerang

harus mengetahui titik-titik kelemahan yang ada

b.

Vulnerability Scanning

Vulnerability scanning

adalah teknik scanning untuk mengidentifikasi kelemahan yang dimiliki jaringan.

c.

Network Scanning

Network scanning adalah

prosedur untuk mengidentifikasi hosts yang aktif pada sebuah jaringan.

5.

Pemindaian

dengan menggunakan aplikasi Nmap

Nmap (“Network Mapper”)

adalah sebuah tool open source untuk eksplorasi dan audit keamanan jaringan.

Nmap menggunakan paket IP raw untuk mendeteksi host yang terhubung dengan

jaringan dilengkapi dengan layanan (nama aplikasi dan versi) yang diberikan,

sistem operasi (dan versi), apa jenis firewall/filter paket yang digunakan, dan

sejumlah karakteristik lainnya.

Output Nmap adalah

sebuah daftar target host yang diperiksa dan informasi tambahan sesuai dengan

opsi yang digunakan. Berikut adalah beberapa informasi tambahan yang menarik

untuk ditelaah :

a. Nomor

port

b. Nama

layanan

c. Status

port : terbuka (open), difilter (filtered), tertutup (closed), atau tidak

difilter (unfiltered).

d. Nama

reverse DNS

e. Prakiraan

sistem operasi

f. Jenis

device, dan

g. Alamat

MAC.

6.

Tipe-tipe

pemindaian dengan menggunakan Nmap

a. connect

scan (-sT)

Jenis scan ini konek ke

port sasaran dan menyelesaikan three-way handshake (SYN, SYN/ACK, dan ACK).

Scan jenis ini mudah terdeteksi oleh sistem sasaran.

b. sS

(TCP SYN scan)

Paling populer dan

merupakan scan default nmap. SYN scan juga sukar terdeteksi, karena tidak

menggunakan 3 way handshake secara lengkap, yang disebut sebagai teknik half

open scanning. SYN scan juga efektif karena dapat membedakan 3 stat port, yaitu

open, filterd ataupun close. Teknik ini dikenal sebagai half-opening scanning

karena suatu koneksi penuh TCP tidak sampai terbentuk. Sebaliknya, suatu paket

SYN dikirimkan ke port sasaran. Bila SYN/ACK diterima dari port sasaran, kita

dapat mengambil kesimpulan bahwa port itu berada dalam status LISTENING. Suatu

RST/ACT akan dikirim oleh mesin yang melakukan scanning sehingga koneksi penuh

tidak akan terbentuk. Teknik ini bersifat siluman dibandingkan TCP connect

penuh, dan tidak aka tercatat pada log sistem sasaran.

c. TCP

FIN scan (-sF)

Teknik ini mengirim

suatu paket FIN ke port sasaran. Berdasarkan RFC 793, sistem sasaran akan

mengirim balik suatu RST untuk setiap port yang tertutup. Teknik ini hanya

dapat dipakai pada stack TCP/IP berbasis UNIX.

d. TCP

Xmas Tree scan (-sX)

Teknik ini mengirimkan

suatu paket FIN, URG, dan PUSH ke port sasaran. Berdasarkan RFC 793, sistem

sasaran akan mengembalikan suatu RST untuk semua port yang tertutup.

e. TCP

Null scan (-sN)

Teknik ini membuat off

semua flag. Berdasarkan RFC 793, sistem sasaran akan mengirim balik suatu RST

untuk semua port yang tertutup.

f. TCP

ACK scan (-sA)

Teknik ini digunakan

untuk memetakan set aturan firewall. Dapat membantu menentukan apakah firewall

itu merupakan suatu simple packet filter yang membolehkan hanya koneksi-koneksi

tertentu (koneksi dengan bit set ACK) atau suatu firewall yang menjalankan

advance packet filtering.

g. TCP

Windows scan

Teknik ini dapat

mendeteksi port-port terbuka maupun terfilter/tidak terfilter pada sistem

sistem tertentu (sebagai contoh, AIX dan FreeBSD) sehubungan dengan anomali

dari ukuran windows TCP yang dilaporkan.

h. TCP

RPC scan

Teknik ini spesifik

hanya pada system UNIX dan digunakan untuk mendeteksi dan mengidentifikasi port

RPC (Remote Procedure Call) dan program serta normor versi yang berhubungan

dengannya.

B.

PERCOBAAN

1.

Desain

Topologi

2.

Full

scan

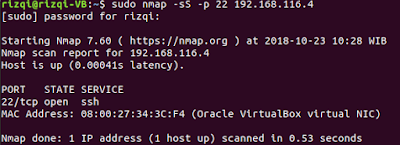

Scanning ini akan

membentuk koneksi penuh three way handshake (SYN, SYN/ACK, dan ACK) diantara

mesin yang melakukan scanning dengan host sasaran. Jika host mengirimkan

SYN/ACK maka dapat diketahui bahwa port terbuka. Pada hasil percobaan yang

sudah dilakukan diatas, dilakukan full scan untuk melihat apakah port pada ip

address tertentu dalam keadaaan terbuka. Perintah yang digunakan untuk

melakukan full scan ini adalah nmap –sT –p [Nomor Port] [IP Addres]. Dengan

menggunakan wireshark, dapat dilihat dari graph analysis koneksi yang terbentuk

dari host yang melakukan scanning dengan host sasaran.

3.

Half

scan

Scanning ini susah

untuk terdeteksi karena tidak menggunakan three way handshake secara utuh.

Teknik scanning ini koneksi penuh TCP tidak terbentuk. Jika host sasaran

merespon dengan SYN/ACK maka port dalam status listening atau terbuka dan host

yang melakukan scanning akan mengirimkan RST. Bisa dilihat pada graph analysis

menggunakan wireshark ketika host yang melakukan scanning mengirimkan SYN ke

host sasaran untuk mengetahui apakah port tertentu dalam keadaan terbuka, host

sasaran mengirim balasan SYN/ACK untuk memberitahu bahwa host tersebut terbuka

dan kemudian di balas dengan RST. Perintah yang digunakan untuk melakukan half

scan adalah nmap –Ss –p [Nomor Port] [IP Address].

4.

Fin

scan

Teknik scanning dengan

fin scan adalah dengan mengirim suatu paket FIN ke port sasaran. Sistem sasaran

akan mengirim balik paket RST untuk setiap port yang tertutup. Apabila system

sasaran tidak mengirim balik paket apapun, dapat disimpulkan bahwa port dalam

keadaan terbuka. Untuk melakukan fin scan ini dengan menggunakan perintah nmap

–sF. Dapat dilihat dari hasil praktikum diatas, system ingin melakukan fin scan

ke sebuah ip address untuk mengetahui apakah port tertentu dalam keadaan

terbuka. Perintahnya adalah nmap –sF –p [Nomor Port] [IP Address]. Dari graph

analysis menggunakan wireshark, dapat dilihat bahwa host sasaran tidak

mengirimkan paket apapun sehingga dapat disimpulkan bahwa port yang ditanyakan

dalam keadaan terbuka.

5.

Xmas

scan

Teknik xmas scan adalah

teknik scanning dengan mengirimkan paket FIN, URG, PUSH ke port sasaran. Sistem

sasaran akan mengirim balik paket RST untuk setiap port yang tertutup. Apabila

system sasaran tidak mengirim balik paket apapun, dapat disimpulkan bahwa port

dalam keadaan terbuka. Untuk melakukan xmas scan ini dengan menggunakan

perintah nmap –sX. Dari hasil praktikum diatas, system ingin melakukan scanning

dengan teknik xmas scan ke beberapa ip address untuk mengetahui apakah sebuah

port dalam keadaan terbuka.Digunakan perintah nmap –sX –p [Nomor Port] [IP

Address]. Dari graph analysis menggunakan wireshark, dapat dilihat bahwa host

sasaran tidak mengirimkan paket apapun sehingga dapat disimpulkan bahwa port

dalam keadaan terbuka.

6.

Null

scan

Null scan adalah teknik

scanning dengan menyembunyikan semua flag. Sistem sasaran akan mengirim balik

paket RST untuk setiap port yang tertutup. Apabila system sasaran tidak

mengirim balik paket apapun, dapat disimpulkan bahwa port dalam keadaan

terbuka. Untuk melakukan null scan ini dengan menggunakan perintah nmap –sN.

Dapat dilihat dari hasil praktikum diatas, system ingin melakukan scanning

dengan teknik null scan ke ip address tertentu untuk mengetahui apakah port

yang ditanyakan dalam keadaan terbuka.Digunakan perintah nmap –sN –p [Nomor

Port] [IP Address]. Bisa dilihat dari graph analysis menggunakan wireshark,

dapat dilihat bahwa paket yang dikirimkan tidak diketahui flagnya (None). Dapat

dilihat juga bahwa host sasaran tidak mengirimkan paket apapun sehingga dapat

disimpulkan bahwa port yang ditanyakan dalam keadaan terbuka.

Hardening Host-Security Network

A.

DASAR

TEORI

1.

Pengertian

Hardening Host

Host Hardening adalah

Prosedur yang meminimalkan ancaman yang datang dengan mengatur konfigurasi dan

menonaktifkan aplikasi dan layanan yang tidak diperlukan. Contoh dari Host

Hardening yaitu Instalasi firewall, instalasi antivirus, menghapus cookie, membuat

password , menghapus program yang tidak diperlukan. Tujuan dari Host Hardening

adalah untuk menghilangkan resiko ancaman yang bisa terjadi pada komputer.

2.

Dasar-dasar

dalam Penguatan Host Hardening

a.

Enkripsi/Deskripsi

Salah satu

mekanisme untuk meningkatkan keamanan adalah

dengan menggunakan teknologi enkripsi. Data-data yang anda kirimkan

diubah sedemikian rupa sehingga tidak mudah disadap.

Banyak servis di Internet yang masih

menggunakan “plain text” untuk authentication, seperti penggunaan pasangan

userid dan password. Informasi ini dapat dilihat dengan mudah oleh program

penyadap atau pengendus (sniffer). Contoh servis yang menggunakan plain text

antara lain :

-

Akses jarak jauh dengan menggunakan

telnet dan rlogin

-

Transfer file dengan menggunakan FTP

-

Akses email melalui POP3 dan IMAP4

-

Pengiriman email melalui SMTP

-

Akses web melalui HTTP

b.

Firewall

Komputer dan jaringan

kerja yang terhubung dengan internet perlu untuk dilindungi dari serangan.

Firewall adalah cara yang lumayan efeltif untuk melakukannya. Secara umum

firewall akan memisahkan public network dan private network.

Firewall bekerja dengan

mengamati paket IP (Internet Protocol) yang melewatinya. Berdasarkan

konfigurasi dari firewall maka akses

dapat diatur berdasarkan IP address, port, dan arah informasi. Detail

dari konfigurasi bergantung kepada masing masing firewall.

c.

Logs

Seorang system

administrator wajib untuk melihat log dari system dari waktu ke waktu. Dengan

melihat log maka system administrator dapat melihat aktifitas yang terjadi dan

kemungkinan besar dapat melakukan antisipasi apabila terlihat beberapa

aktifitas yang mencurigakan terjadi.

d.

IDS

(Intrusion Detection System)

Satu cara

umum melakukan otomatisasi pada pengawasan penyusupan adalah

dengan menggunakan IDS. IDS akan mendeteksi jenis serangan dari “signature”

atau “pattern” pada aktifitas jaringan. Bahkan dapat melakukan blokade terhadap

traffic yang mencurigakan.

IDS dapat berupa IDS

berbasiskan jaringan komputer atau berbasiskan host. Pada IDS berbasiskan

jaringan komputer, IDS akan menerima kopi paket yang ditujukan pada sebuah host

untuk kemudian memeriksa paket-paket tersebut. Apabila ternyata ditemukan paket

yang berbahaya, maka IDS akan memberikan peringatan pada pengelola sistem.

Karena paket yang diperiksa hanyalah salinan dari paket yang asli, maka

sekalipun ditemukan paket yang berbahaya, paket tersebut akan tetap mencapai

host yang ditujunya.

e.

Intrusion

Prevention System (IPS)

Intrusion Prevention

System (IPS) adalah sistem yang banyak digunakan untuk mendeteksi dan

melindungi sebuah sistem keamanan dari serangan oleh pihak luar maupun dalam.

Sebuah IPS bersifat

lebih aktif daripada IDS. Bekerja sama dengan firewall, sebuah IPS dapat

memberikan keputusan apakah sebuah paket dapat diterima atau tidak oleh sistem.

Apabila IPS menemukan bahwa paket yang dikirimkan adalah paket yang berbahaya,

maka IPS akan memberitahu firewall sistem untuk menolak paket data tersebut.

f.

Honeypot

“HoneyPot” adalah

server “umpan” yang merupakan pengalih perhatian. Tujuan dari honeypot adalah

mereka tidak menjalankan layanan sebagaimana umumnya server tetapi berpura-pura

menjalankannya sehingga membiarkan para penyusup untuk berpikir bahwa mereka

benar-benar adalah “server” yang sesungguhnya.

Honeypot juga

bermanfaat untuk melihat tehnik yang digunakan oleh para penyusup untuk dapat

masuk kedalam system juga sebagai alat untuk mengumpulkan bukti sehingga para

penyusup dapat diproses secara hukum.

g.

Configuration

Seperti yang telah

dibahas sebelumnya, konfigurasi yang hati-hati akan membantu anda untuk

bertahan terhadap kemungkinan serangan yang terjadi. Kebanyakan dari kasus

penggantian halaman muka situs (web defacement) terjadi dikarenakan kesalahan

konfigurasi sehingga menyebabkan pihak ketiga dapat mengambil keuntungan dari

kesalahan ini.

h.

Anti

Virus

Anti virus merupakan

software yang dibuat untuk mengatasi virus yang menyerang keamanan sistem

jaringan komputer.

B.

PERCOBAAN

2.

Percobaan

Hardening SSH

1) Pada

virtual pertama yang bertindak sebagai server, buat sebuah user baru non-root dengan

menggunakan perintah #adduser kamjar.

2) Tambahkan non-root user yang telah kita buat ke sudo group

sehingga user non-root tersebut dapat menggunakan perintah terlarang yang hanya

dilakukan root tanpa perlu memasuki root. #adduser kamjar sudo.

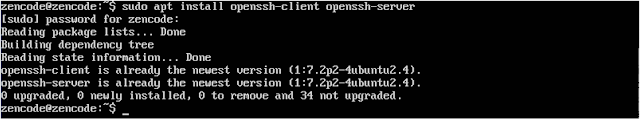

4) Pada virtual kedua yang bertindak sebegai client, buat user baru

dengan nama dan password sesuai dengan user yang telah kita buat pada virtual

yang pertama. Tambahkan non-root user yang telah kita buat ke sudo group serta

install juga paket sshnya.

5) Tambahkan

ssh key ke dalam non-root user dengan menggunakan perintah #ssh-keygen.

6) Gunakan

perintah #ssh-copy-id untuk mengcopy

public key ke server dengan perintah #ssh-copy-id

namauser@ipserver, setelah itu masukkan password server

yang telah dibuat.

7) Untuk

memastikan ssh public key berhasil dibuat, lakukan login user dengan perintah ssh

namauser@ipserver

3.

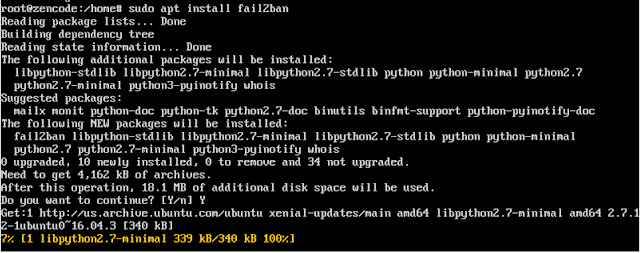

Fail2Ban

pada Server

1) Buka

virtual yang pertama yang bertindak sebagai server, install paket fail2ban

terlebih dahulu. sudo apt install fail2ban.

2) Pada

langkah selanjutnya kita akan mengonfigurasi fail2ban, silahkan menuju

direktori etc/fail2ban/ serta gunakan perintah cp jail.conf

jail.local untuk mengcopy file jail.conf dengan file baru

bernamakan jail.local.

Note :

-

nabled

= true (mengatur agar settingan dapat digunakan)

-

port = ssh (kita menggunakan port ssh

yang akan kita setting)

-

filter = sshd (kita menggunakan sshd

config untuk memfilter ssh)

-

logpath = var/log/auth.log (mencatat

semua log fail2ban dan menyimpannya di auth.log)

-

maxretry = 3 (maksimal percobaan

password yang dapat dimasukkan salah dan setelah itu fail2ban akan memutus

koneksi)

-

bantime = 600 (banned akan dilakukan

selama 10 menit)

5) Pada

virtual client, buat dua buah file.txt pada direktori home/user.

File pertama buat dengan nama user.txt yang berisikan

user-user yang akan diserang dan pada file password.txt

isikan kemungkinan password yang digunakan user.

7) Jalankan

perintah medusa untuk mencoba membobol akun lebih dari max retry, jika koneksi

diputus oleh server maka konfigurasi telah berhasil. #medusa –h [ip

address server] –U [file yang berisi nama user] –P [file yang berisi

kemungkinan password] –M ssh –v 6.

Langganan:

Komentar (Atom)